暗号試験(米国スキーム)

ITセキュリティセンターの提供する暗号試験サービス

一般社団法人IT セキュリティセンター(ITSC)は2009 年5 月15 日に米国NIST の認定プログラム(NVLAP)から「暗号及びセキュリティ試験(CST)」の試験機関として認定されました (NVLAP Lab. Code 200822-0) 。

これにより米国(NIST)とカナダ(CCCS)のCMVP/CAVP の試験機関としてFIPS PUB 140-3に基づいた暗号モジュール試験/暗号アルゴリズム試験を実施します。

また、CMVP/CAVP の認証にかかわるコンサルティングを実施しています。

NVLAP 認定資格

試験機関名称:IT Security Center

NVLAP Lab Code : 200822-0

認定された資格:

FIPS PUB 140-3(*)に基づく

- 暗号アルゴリズム試験

- 暗号モジュール試験 セキュリティレベル1,2,3,4

(*)FIPS PUB140-2は、FIPS PUB140-3に以下の日程で移行しました。

- FIPS 140-3によるテスト開始 2020年9月

- FIPS 140-2による申請受付終了 2021年9月

- FIPS 140-2による認証の有効期限終了 2026年9月

略語

- CMVP:Cryptographic Module Validation Program

- CAVP:Cryptographic Algorithm Validation Program

- ACVT:Automated Cryptographic Validation Testing

- NVLAP:National Voluntary Laboratory Accreditation Program

- CST:Cryptographic and Security Testing

- NIST:National Institute of Standards and Technology

- CCCS:Canadian Centre for Cyber Security

- FIPS PUB:Federal Information Processing Standards Publication

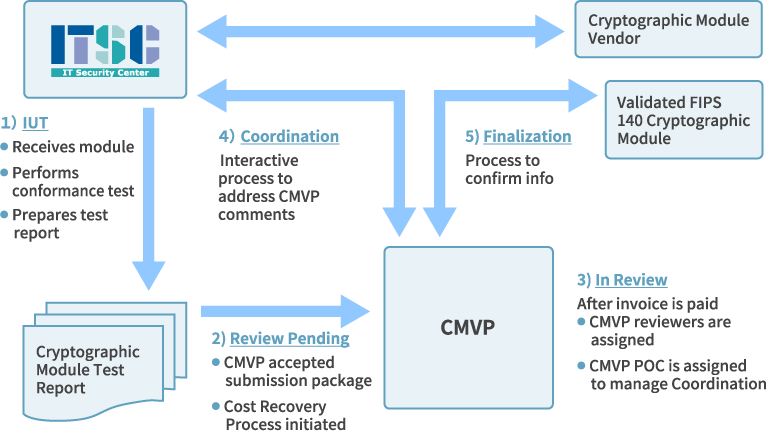

CMVP

| STEP | STATUS | 作業内容 |

|---|---|---|

| 0 | 申請者様(ベンダー)は試験機関(ITSC)と契約し、試験のための暗号モジュールを提出します。 | |

| 1 | IUT | 試験機関はFIPS PUB 140-3に従って試験を実施します。 |

| 2 | Review Pending | 試験機関は試験報告書を認証機関(CMVP:NIST及びCCCS)に提出します。 |

| 3 | In Review | 認証機関は試験報告書の正当性を検証します。 |

| 4 | Coordination | 認証プロセスでは必要に応じて試験機関にコメントを提出し、解決するまで継続します。 |

| 5 | Finalization | 検証プロセスが終了すると認証書が発行され認証機関のWebサイトに公開されます。 |

申請者が用意するドキュメント等

CMVPの暗号モジュール試験の際は、次のものをご用意いただきます。

- SP(Security Policy:英文) :公開されます

- ソースコード、チップ(ハードウエアの場合)など

- 試験に必要なドキュメント(機能仕様書、設計書、ガイダンス文書など)

CAVP

CAVPはFIPS PUB 140-3で承認されたセキュリティ機能の暗号アルゴリズムが正しく実装されていることを認証します。CMVP認証には、少なくとも一つのCAVP認証済のアルゴリズムが必要です。

参照:Cryptographic Algorithm Validation Program (CAVP)

試験には Automated Cryptographic Validation Testing System (ACVTS)を用います。テスト仕様に応じて試験機関が作成する Test Caseなどから成るTest Vectorに対し、試験対象の暗号実装を使ったTest Vector Responseを作成していただきます。

結果はNISTサーバで検証され、合格するとvalidation list に掲載されます。Responseの形式は、ACVPの各アルゴリズムのJSON Specificationに示されています。

FIPS PUB 140-3

FIPS PUB 140-3で承認されたセキュリティ機能

| 分類 | 暗号名称 |

|---|---|

| Symmetric Key – Encryption | AES Triple-DES |

| Asymmetric Key – Signature | DSA, RSA, ECDSA |

| Message Authentication | Triple-DES CMAC AES (CMAC/CCM/GCM/GMAC) HMAC |

| Hashing | SHA-1, SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/224 and SHA-512/256 SHA3-224, SHA3-256, SHA3-384, SHA3-512, SHAKE128, SHAKE256, CSHAKE, KMAC, TupleHash, ParallelHash |

| Key Establishment | DSA, RSA, ECDSA |

| Random Number Generators (RNG) | NIST-Recommendation for Random Number Generation Using Deterministic Random Bit Generators (SP800-90A) NIST-Recommendation for the Entropy Sources Used for Random Number Generation (SP800-90B) |

セキュリティレベル

FIPS PUB 140-3 では以下の要件に関してセキュリティレベル1~4 を規定しています。

セキュリティ要件とセキュリティレベルの関係

| セキュリティ要件 | 内容 | セキュリティレベル | |||

|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | ||

| Cryptographic Module Specification

/ 暗号モジュールの仕様 | 暗号モジュール,暗号境界,承認されたセキュリティ機能,並びに通常動作モード及び縮退動作モードの仕様。全てのハードウェア,ソフトウェア及びファームウェアの構成要素を含む暗号モジュールの記述。全てのサービスは,そのサービスが承認された暗号アルゴリズム,セキュリティ機能又はプロセスを承認された方法で利用していることを示す状態情報を提供する。 | ● | ● | ● | ● |

| Cryptographic Module Interfaces / 暗号モジュールのポート及びインタフェース | 必須のインタフェース及び選択可能なインタフェース。全てのインタフェースの仕様及び全ての入出力データパスの仕様。 | ● | ● | ● | ● |

| トラステッドチャネル | ● | ● | |||

| Roles, Services, and Authentication

/ 役割,サービス,及び認証 | 必須の役割と選択可能な役割との論理的な分離,及び必須のサービスと選択可能なサービスとの論理的な分離。 | ● | ● | ● | ● |

| 役割ベース又はIDベースのオペレータ認証 | ● | ||||

| ID ベースのオペレータ認証 | ● | ● | |||

| 多要素認証 | ● | ||||

| Software/Firmware Security

/ソフトウェア・ファームウェアセキュリティ | 承認された又はEDCベースの完全性技術、SFMI, HFMI及びHSMIの定義。

実行可能コード。 | ● | |||

| 承認されたディジタル署名又は鍵付きメッセージ認証コードに基づく完全性テスト。 | ● | ||||

| 承認されたディジタル署名に基づく完全性テスト。 | ● | ● | |||

| Operational Environment

/動作環境 | 変更不可能な動作環境、限定動作環境又は変更可能な動作環境。 SSPの制御。 | ● | — | — | |

| 変更可能な動作環境。 役割ベースの又は任意アクセス制御。 監査メカニズム。 | ● | — | — | ||

| Physical Security

/物理セキュリティ | 製品グレードの部品 | ● | ● | ● | ● |

| タンパー証跡。

不透明なカバー又は囲い。 | ● | ● | ● | ||

| カバー及びドアに対してのタンパー検出・応答。強固な囲い又はコーティング。直接的なプロービングからの保護。 EFP 又はEFT。 | ● | ||||

| タンパー検出・応答が可能な包被、EFP、故障注入への対処 | ● | ||||

| Non-Invasive Security/非侵襲セキュリティ | 別途規定される非侵襲攻撃に対処するよう設計されている。 | ● | ● | ● | ● |

| 別途規定される対処技術の文書化及び有効性。 | ● | ● | ● | ● | |

| 対処法試験 | ● | ● | |||

| Sensitive Security Parameter Management /SSP管理 | 乱数ビット生成器、SSP生成、確立、入出力、格納及びゼロ化。

承認された方法を利用した自動化されたSSP配送又はSSP共有。 | ● | ● | ● | ● |

| 手動で確立されたSSP は,平文の形式で入力又は出力されてもよい。 | ● | ● | |||

| 手動で確立されたSSP は,暗号化された形式か,トラステッドチャネル経由で知識分散処理を利用して入力又は出力されてもよい。 | ● | ● | |||

| Self-Tests

/ 自己テスト | 動作前自己テスト:ソフトウェア・ファームウェア完全性テスト、バイパステスト、重要機能テスト

条件自己テスト:暗号アルゴリズムテスト、鍵ペア整合性テスト、ソフトウェア・ファームウェアのロードテスト、手動入力テスト、条件バイパステスト及び重要機能テスト | ● | ● | ● | ● |

| Life-Cycle Assurance

/ライフサイクル保証 | [Configuration Management/構成管理]

暗号モジュール,部品,及び文書用の構成管理システム。ライフサイクルを通じて,各々一意に識別及び追跡される。 | ● | ● | ||

| [Configuration Management/構成管理] 自動化された構成管理システム | ● | ● | |||

| [Design/設計]

提供する全てのセキュリティ関連サービスの試験を許すよう設計された暗号モジュール。 | ● | ● | ● | ● | |

| [FSM]

有限状態モデル | ● | ● | ● | ● | |

| [Development/開発]

注釈付きソースコード、回路図又はHDL | ● | ● | ● | ● | |

| [Development/開発] ソフトウェアの高級言語、ハードウェアの上位記述言語 | ● | ● | ● | ||

| [Development/開発] 暗号モジュールの構成要素への入力時の事前条件、及び構成要素が完了した場合に真であると期待される事後条件を伴う注釈付き文書。 | ● | ||||

| [Testing/テスト] 機能試験 | ● | ● | |||

| [Testing/テスト] 下位レベル試験 | ● | ● | |||

| [Delivery and Operation/配布及び運用] 初期化手順 | ● | ● | ● | ● | |

| [Delivery and Operation/配布及び運用] 配布手順 | ● | ● | ● | ||

| [Delivery and Operation/配布及び運用] ベンダから提供された認証情報を用いたオペレータ認証 | ● | ||||

| [Guidance/ガイダンス] 管理者ガイダンス及び非管理者ガイダンス | ● | ● | ● | ● | |

| Mitigation of other attacks/ その他の攻撃への対処 | 試験可能な要求事項は用意されていない攻撃への対処の仕様 | ● | ● | ● | ● |

| 試験可能な要求事項を備えた攻撃への対処の仕様 | ● | ||||

お問い合わせ

CMVP/CAVPの暗号モジュール/暗号アルゴリズム試験・認証についてのお問い合わせは、電話またはお問い合わせ窓口をご利用ください。